Directory Services Internals Blog

-

Video: Firewall na doménových radičoch

-

Video: Integrácia Entra ID do vlastných aplikácií

-

Video: Active Directory Is Not Dead

-

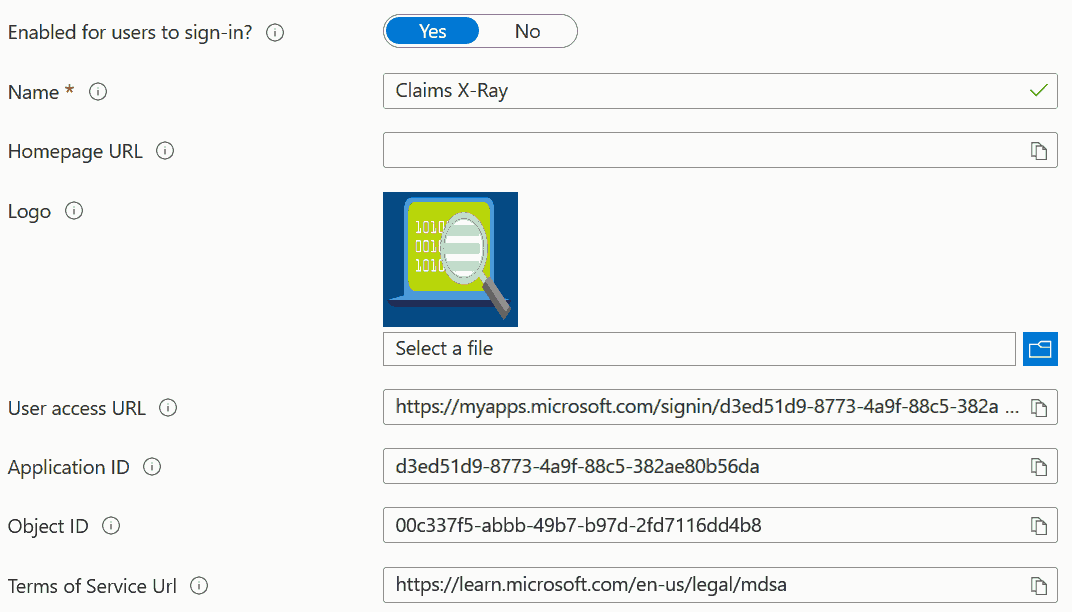

Registrácia Claims X-Ray v Entra ID pomocou PowerShellu

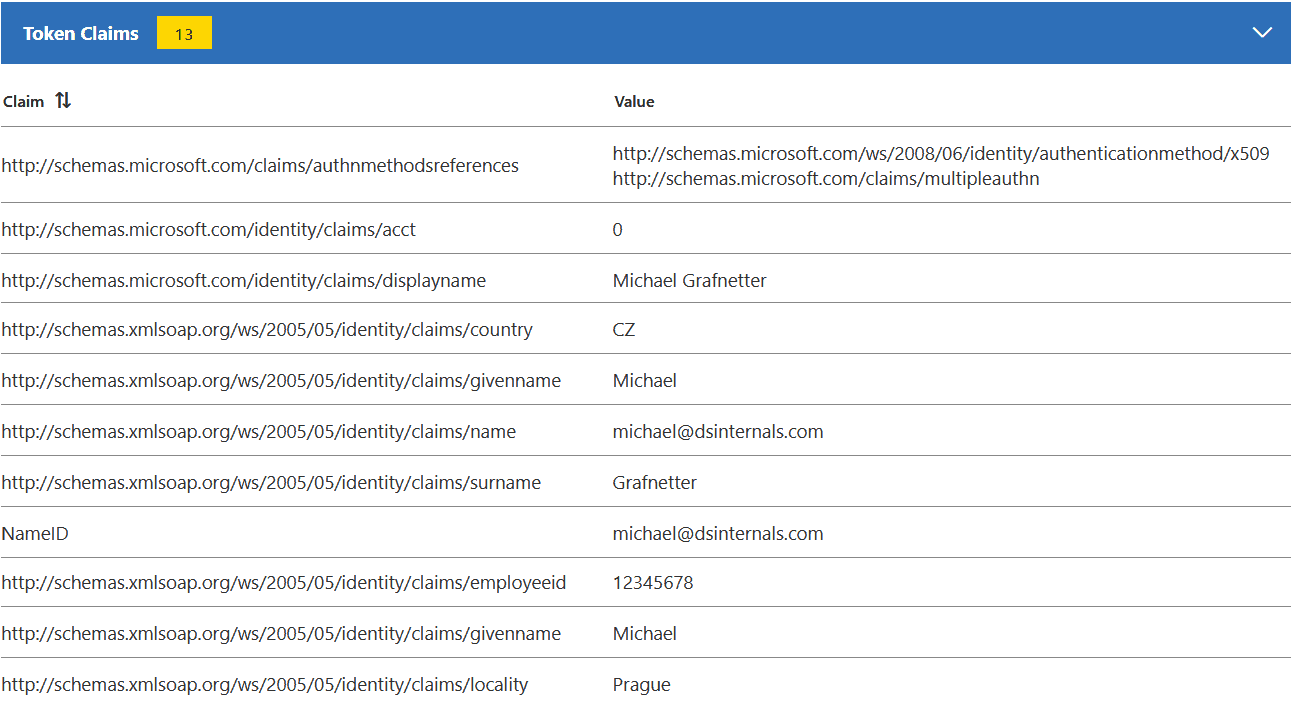

Väčšina správcov ADFS pravdepodobne pozná webovú aplikáciu Claims X-Ray od Microsoftu, ktorá sa môže hodiť pri ladení SAML tokenov:

Aplikáciu Claims X-Ray je možné zaregistrovať aj v v Azure Active Directory, i keď to nie je oficiálne podporované:

Čím ďalej, tým viac je možné vnímať snahu Microsoftu presvedčiť svojich zákazníkov, aby premigrovali svoje aplikácie z ADFS do AAD. Preto si myslím, že Claims X-Ray ešte môže nadobudnúť na význame.

Registrácia tejto aplikácie v Azure AD portáli je relatívne priamočiara. Čo je ale výrazne náročnejšie, je spraviť všetky nastavenia výhradne pomocou Microsoft Graph PowerShell SDK. Keďže mi trvalo celý deň, než sa mi podarilo popasovať s nedostatočnou dokumentáciou a viacerými chybami v oficiálnom PowerShell module, rozhodol som o svoj výsledný skript podeliť. Možno tým niekomu ušetrím drahocenný čas. S drobnými zmenami je možné tento postup použiť k registrácii ľubovoľnej SAML aplikácie v Azure AD.

Podrobný popis nasledujúceho skriptu je dostupný v anglickej verzii tohoto článku.

Pokračovanie...#Requires -Version 5 #Requires -Modules Microsoft.Graph.Applications,Microsoft.Graph.Identity.SignIns # Note: The required modules can be installed using the following command: # Install-Module -Name Microsoft.Graph.Applications,Microsoft.Graph.Identity.SignIns -Scope AllUsers -Force # Connect to AzureAD # Note: The -TenantId parameter is also required when using a Microsoft Account. Connect-MgGraph -Scopes @( 'Application.ReadWrite.All', 'AppRoleAssignment.ReadWrite.All', 'DelegatedPermissionGrant.ReadWrite.All', 'Policy.Read.All', 'Policy.ReadWrite.ApplicationConfiguration' ) # Register the application [string] $appName = 'Claims X-Ray' [string] $appDescription = 'Use the Claims X-ray service to debug and troubleshoot problems with claims issuance.' [string] $redirectUrl = 'https://adfshelp.microsoft.com/ClaimsXray/TokenResponse' [hashtable] $infoUrls = @{ MarketingUrl = 'https://adfshelp.microsoft.com/Tools/ShowTools' PrivacyStatementUrl = 'https://privacy.microsoft.com/en-us/privacystatement' TermsOfServiceUrl = 'https://learn.microsoft.com/en-us/legal/mdsa' SupportUrl = 'https://adfshelp.microsoft.com/Feedback/ProvideFeedback' } [Microsoft.Graph.PowerShell.Models.IMicrosoftGraphApplication] $registeredApp = New-MgApplication -DisplayName $appName ` -Description $appDescription ` -Web @{ RedirectUris = $redirectUrl } ` -DefaultRedirectUri $redirectUrl ` -GroupMembershipClaims All ` -Info $infoUrls Update-MgApplication -ApplicationId $registeredApp.Id ` -SignInAudience 'AzureADMyOrg' ` -IdentifierUris 'urn:microsoft:adfs:claimsxray' -

Video: Podpora čipových kariet v Azure Active Directory

-

Video: Auditujeme Active Directory pomocou PowerShellu

-

Video: Úvod do Cloud Security

-

Video: SQL Server Windows Authentication Internals

-

Video: Zabezpečenie hesiel a šifrovacích kľúčov vo Windows

Pokračovanie... -

Video: Azure AD Application Proxy

-

Video: Využite eObčanku na maximum

Pokračovanie... -

Video: Svet bez hesiel: Už tam sme?

Pokračovanie... -

Video: Privileged Access Management v (Azure) Active Directory

-

Video: Moderná autentifikácia na webe

Pokračovanie... -

Video: Azure Active Directory pre správcov Active Directory

-

Slajdy: Bezheslová autentifikácia v Azure Active Directory

Nedávno som mal webcast organizovaný spoločnosťou Mainstream Technologies na tému Bezheslová autentifikácia v (Azure) Active Directory. Slajdy z prezentáie sú k dispozícii na stiahnutie.

-

Video: Exploitácia Windows Hello for Business

Na YouTube sa objavil záznam mojej prenášky z konferencie Black Hat Europe 2019 s názvom Exploiting Windows Hello for Business:

-

Slajdy z konferencie Black Hat Europe 2019

-

Video: Offline útoky na Active Directory

-

Video: Windows Hello for Business Deep-Dive

Pokračovanie... -

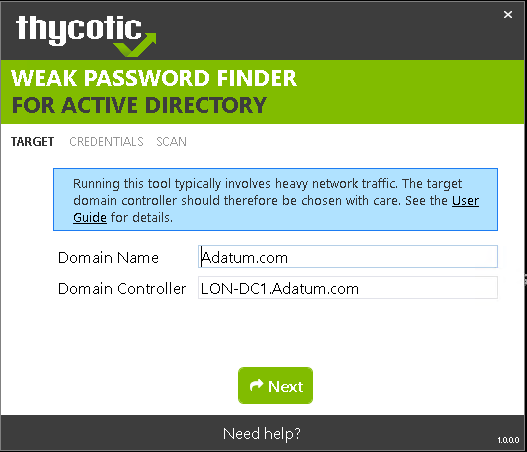

Auditovanie slabých hesiel v Active Directory

Nedávno som spolupracoval so spoločnosťou Thycotic na vývoji programu Weak Password Finder for Active Directory. Cieľom bolo vytvoriť nástroj, ktorý by bol síce jednoduchý na používanie, ale pritom by dával viac než uspokojivé výsledky. To sa myslím podarilo a táto kombinácia ho robí unikátnym na trhu.

Pokračovanie...

-

Video: Konfigurujeme PowerShell DSC server

-

Expirácia Linkov v Active Directory

Windows Server 2016 prinesie niekoľko zaujímavých zmien v Active Directory. Dnes som sa rozhodol preskúmať funkciu expirácie linkov, vďaka ktorej je možné zaradiť používateľa do skupiny len na obmedzenú dobu. Môže sa to zísť napríklad na delegáciu správcovských privilégií na obmedzenú dobu. Podrobnosti nájdete v anglickej verzii článku.

-

Získanie hesla GMSA účtu z AD

Podarilo sa mi nájsť spôsob, ako získať z Active Directory plaintextovú podobu hesla spravovaných účtov (Group Managed Service Account, GMSA). Viac sa dočítate v mojom článku (iba v AJ). Túto problematiku kedysi z iného uhlu pekne popísal Ondra Ševeček na svojom blogu.

-

Video: Novinky v PowerShell 5

Záznam mojej prednášky o novinkách v PowerShell 5:

Pokračovanie... -

Video: Pass-the-Hash útoky a obrana proti nim

Záznam mojej prednášky o pass-the-hash útokoch:

Pokračovanie... -

Získanie záložných kľúčov DPAPI z Active Directory

Podarilo sa mi nájsť spôsob, ako vytiahnuť záložné kľúče DPAPI zo záloh ntds.dit súborov a aj na diaľku cez replikačný protokol. Napísal som o tom článok v anglickom jazyku.

-

Vykrádanie hesiel zo zálohy Active Directory

Nedávno som písal o príkaze Get-ADReplAccount, pomocou ktorého je možné vzdialene vytiahnuť heslá a iné citlivé informácie z doménového kontroléru. Tieto dáta sú na každom doménovom kontroléri uložené v súbore ndts.dit a odtiaľ sa dajú získať aj napriamo. Dokáže to napríklad nástroj NTDSXtact, ale ten je určený pre Linux, nemá moc jednoduché ovládanie a na väčších databázach je dosť pomalý. Preto som do svojho PowerShell modulu DSInternals pridal príkaz Get-ADDBAccount, ktorého použitie je hračka:

Pokračovanie...# Z registrov najprv získame tzv. Boot Key, ktorým sú heslá zašifrované: $key = Get-BootKey -SystemHivePath 'C:\IFM\registry\SYSTEM' # Načítame databázu a dešifrujeme heslá všetkých používateľov: Get-ADDBAccount -All -DBPath 'C:\IFM\Active Directory\ntds.dit' -BootKey $key # Môžeme vytiahnuť aj heslo konkrétneho účtu, na základe distinguishedName, objectGuid, objectSid či sAMAccountName: Get-ADDBAccount -DistinguishedName 'CN=krbtgt,CN=Users,DC=Adatum,DC=com' -DBPath 'C:\IFM\Active Directory\ntds.dit' -BootKey $key -

Vykrádanie hesiel z Active Directory na diaľku

Predstavujem Vám príkaz Get-ADReplAccount, najnovší prírastok do môjho PowerShell modulu DSInternals, ktorý umožňuje z doménových kontrolérov na diaľku získať plaintextové heslá, hashe hesiel a Kerberos kľúče všetkých používateľov. Toho dosahuje tým, že simuluje chovanie príkazu dcpromo a cez protokol MS-DRSR si vytvorí repliku všetkých dát v Active Directory databáze. Podľa mojich informácií sa jedná o jediný verejne dostupný nástroj svojho druhu na svete. Ďalej má tieto vlastnosti:

- Ku svojej činnosti nevyžaduje ani práva doménového správcu. Bohate si vystačí s oprávnením Replicating Directory Changes All, ktoré má napríklad DirSync, Cisco WAAS či zle nakonfigurovaný SharePoint.

- Otvára dvere dokorán ďalším útokom, ako sú pass-the-hash, pass-the-ticket či PAC spoofing, pomocou ktorých je útočník schopný dostať pod kontrolu celý Active Directory forest. Takéto útoky zvláda napríklad nástroj mimikatz.

- Nedá sa zablokovať pomocou firewallu, pretože by to základnú funkčnosť Active Directory.

- V logoch na doménovom radiči zanecháva len minimálnu stopu, ktorú prehliadne väčšina bezpečnostných auditov.

- Nezneužíva žiadnu bezpečnostnú zraniteľnosť, ktorá by sa dala jednoducho opraviť v rámci aktualizácie systému.

- Jeho použitie nevyžaduje žiadne špeciálne vedomosti či prípravu. Útočníkovi stačí základná znalosť Active Directory.

Príklad použitia:

Pokračovanie...Import-Module DSInternals $cred = Get-Credential Get-ADReplAccount -SamAccountName April -Domain Adatum -Server LON-DC1 ` -Credential $cred -Protocol TCP -

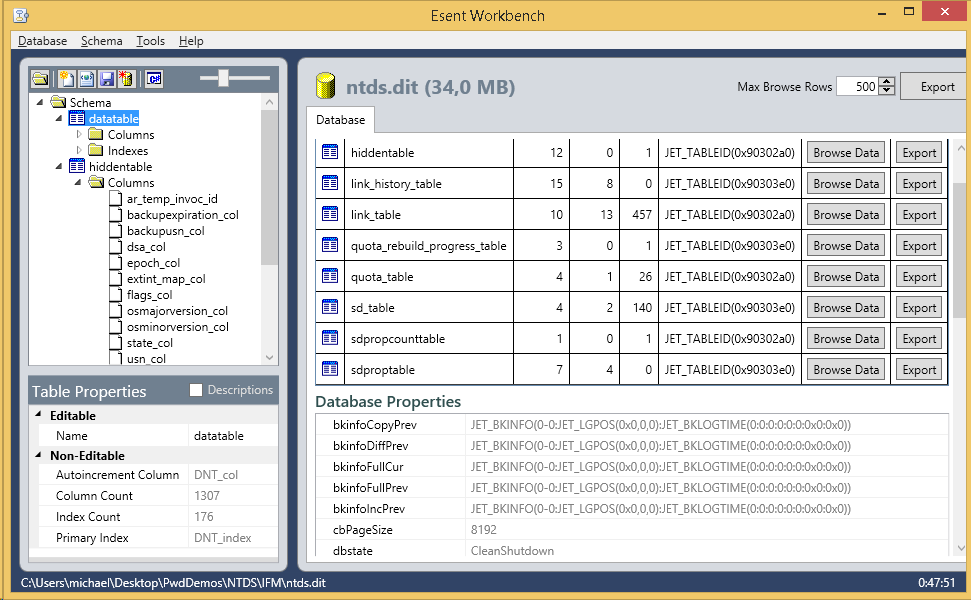

Pohľad do Active Directory databázy

Pri svojej nedávnej prednáške o fungovaní Active Directory na konferencii TechEd som ukazoval aj nástroj Esent Workbench, pomocou ktorého je môžné preskúmať internú štruktúru súboru ntds.dit. Nie je to ovšem nič pre slabšie žalúdky.

Pri svojej nedávnej prednáške o fungovaní Active Directory na konferencii TechEd som ukazoval aj nástroj Esent Workbench, pomocou ktorého je môžné preskúmať internú štruktúru súboru ntds.dit. Nie je to ovšem nič pre slabšie žalúdky. -

Moje slajdy z TechEd 2015

Ešte raz ďakujem všetkým účastníkom mojich prednášok na konferencii TechEd 2015, plné kinosály ma príjemne prekvapili. Tu sú slajdy, ktoré som premietal:

- Obrana proti pass-the-hash útokom

- Ako funguje Active Directory databáza

- Novinky v PowerShell 5 Preview

A tu sú príklady, na ktorých som ukazoval novinky v PowerShell 5:

Pokračovanie...#region Init function prompt() { 'PS 5 > ' } cls #endregion Init -

Offline zmena členstva v skupinách

Spôsobov, ako sa dá hacknúť doménový kontrolér, ak útočník získa fyzický prístup k jeho systémovému disku, existuje veľa. Za zmienku stojí napríklad podvrhnutie SID History, o ktorom som nedávno písal, alebo notoricky známe nahradenie nástroja Klávesnica na obrazovke príkazovým riadkom.

Pokračovanie... -

Offline zmena SID History

Jedným z možných útokov na bezpečnosť Active Directory je podvrhnutie SID History. V Microsofte sú si toho plne vedomí a preto sú v Active Directory implementované 2 mechanizmy, ktoré zabraňujú efektívnemu zneužitiu SID History:

- Hodnoty atribútu sIDHistory prichádzajúce z externých trustov sú vo východzom stave ignorované vďaka funkcii SID Filtering.

- Atribút sIDHistory sa nedá len tak zmeniť na ľubovoľnú hodnotu ani pomocou konzoly Active Directory Users and Computers, ani cez PowerShell či nejaké API. Jediný podporovaný spôsob je použitie nástroja ADMT, ktorý vie prekopírovať existujúci SID z dôverovanej domény do SID History v dôverujúcej doméne.

Ako však zapísať do SID History akúkoľvek hodnotu a obísť tak druhý z uvedených mechanizmov?

Pokračovanie... -

Ako resetovať heslo účtu krbtgt

V prípade kompromitácie niektorého z doménových radičov hrozí, že sa útočník dostal k heslu krbtgt účtu, vďaka čomu môže začat vystavovať ľubovoľné Kerberos tikety a získať tak práva ktoréhokoľvek používateľa či služby. To je katastrofický scenár, pretože si nikdy nemôžete byť istí, čo všetko tam útočník stihol napáchať a kde všade si ponechal zadné vrátka. V takejto situácii je najbezpečnejšie obnoviť celý AD forest zo zálohy, alebo ho rovno preinštalovať.

Pokračovanie... -

Správa hesiel lokálnych administrátorov

Chceli by ste mať na každom doménovom PC lokálny účet Administrator s unikátnym, náhodným a pravidelne meneným heslom, bez nutnosti to riešiť manuálne? Potom Vám môžem doporučiť veľmi zaujímavý open-source nástroj Local admin password management solution, ktorého autorom je Jiří Formáček.

-

Ako na snapshoty Active Directory databázy

Ako jeden z mechanizmov zálohovania Active Directory sa mi osvedčili každodenné snapshoty databázy. Nedajú sa síce použiť priamo k obnoveniu DC, ale v kombinácii s nástrojom dsamain umožňujú veľmi rýchlo nahliadnuť do historického stavu domény.

Pokračovanie... -

Video: Ako Active Directory narába s Vaším heslom

-

Účet Administrator a DCPromo

Vedeli ste, že potom, čo vytvoríte novú Active Directory doménu pomocou nástroja dcpromo (resp. cez Server Manager od Windows Server 2012), musíte zmeniť heslo účtu Administrator? Bez toho bude voči tomuto účtu fungovať Kerberos autentizácia iba so zastaralým šifrovaním RC4, ale už nie s moderným a bezpečným AES, ani s prehistorickým DES (nefunkčnosť DESu je vlastne skôr výhoda). Obdobne Vám nepôjde ani Digest autentizácia, kým NTLM pobeží bez problémov. Skoro nikto o tom nevie a v dokumentácii sa to tiež nedozviete.

Pokračovanie... -

Ako funguje synchronizácia hesiel z on-premise AD do Azure AD

Článkov o tom, ako nakonfigurovať synchronizáciu hesiel z vnútrofiremného Active Directory do Azure AD / Office 365, či už pomocou pôvodného nástroja DirSync, alebo jeho novšej verzie s názvom Azure AD Connect, nájdete na internete hromadu a nie je to žiadna veda. Čo sa však nikde nedočítate, je to, ako presne táto synchronizácia funguje. A to je otázka, ktorú si určite položí každý správca, ktorému bezpečnosť nie je cudzia. Rozhodol som sa teda, že to preskúmam a podelím sa s Vami o výsledky svojho bádania.

Pokračovanie... -

Video: LDAP dotazy nad Active Directory

Pokračovanie... -

Video: Novinky v PowerShell 4

Pokračovanie...

DSInternals

DSInternals